サイバー脅威は、一般的なマルウェアや単純なフィッシングメールをはるかに超えて進化しています。今日の攻撃者は、高度な戦術、ステルス性、そして忍耐力で活動しています。しかし、多くの組織は、現実世界の攻撃者の手法ではなく、理論的な攻撃を想定したインシデント対応プレイブックに依存し続けています。この不一致が、万全な態勢にあるという危険な錯覚を生み出しています。

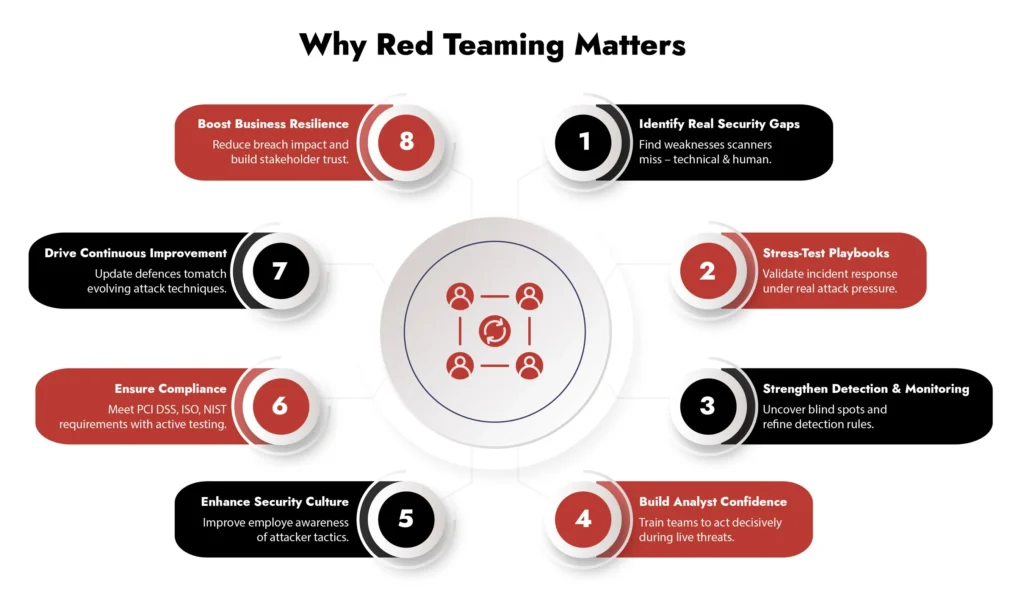

レッドチーム演習はそれを変えるレッドチームは実際の攻撃者の役割を担い、本物の戦術、技術、手順(TTP)を用いてセキュリティプログラムのあらゆる側面に挑戦します。演習では、単に弱点を特定するだけでなく、真の敵対的圧力下でチームに思考、適応、対応を促します。レッドチーム演習をセキュリティ対策に組み込むことで、 インシデント対応計画サービス プレイブックをコンプライアンス文書から運用上の戦闘計画へと変換します。

従来のプレイブックが不十分な理由

ほとんどのインシデント対応プレイブックは、一般的な脅威モデルに基づいて構成されており、以下の点が定義されています。

- アラート エスカレーション ワークフロー。

- 封じ込めと根絶の手順。

- インシデント発生時の役割と責任。

- 法務、広報、リーダーシップチーム向けのコミュニケーション プロトコル。

これらは不可欠ですが、それだけでは十分ではありません。プレイブックは、多くの場合、直線的で予測可能な攻撃シナリオを想定しています。しかし、現実の攻撃者はテンプレートには従いません。見落とされていた脆弱性を連鎖させ、人的ミスを悪用し、防御側が隔離されていると想定しているシステムを横展開します。現実世界のプレッシャーの下で検証されるまで、これらの想定は隠されたままであり、危険なままです。

もう一つ重大な欠陥があります。 テクノロジー主導のセキュリティ イベントへの過度の依存。

組織はSIEM、EDR、XDR、AI搭載プラットフォームなど、ターンキー型の保護を謳うツールに溺れています。しかし、厳しい現実があります。テクノロジーだけで救えると考えているなら、それはもうニュースの見出しになるのを待っているようなものです。 「セキュリティツールに数百万ドルを費やしたにもかかわらず、会社は侵害を受けました。」

ツールは力を倍増させる力です。優秀なチームがより速く、よりスマートに行動するのに役立ちます。しかし、ツールは、危機的状況下での判断力、連携、迅速な意思決定に取って代わるものではありません。現状維持を貫く組織は、ツール、人材、そしてプレイブックを定期的かつ容赦なくテストする組織です。

ここでレッドチームの出番となります。

レッドチームの特徴

脆弱性の特定に重点を置いた従来の侵入テストとは異なり、レッドチームは明確な目的を持って実際の敵を模倣します。

- 組織の境界を密かに突破します。

- 権限を昇格し、永続性を獲得します。

- 環境内で横方向に移動します。

- 機密データにアクセスし、盗み出す。

- 任務中は発見されないようにする。

彼らの活動は構造化されているが、その戦術は創造的で適応的であり、高度な脅威アクターが用いる動的なアプローチを反映している。彼らは単にセキュリティ対策をテストするだけでなく、 組織の テクノロジー、プロセス、人材を含む防御エコシステム全体。

レッドチーム演習がインシデント対応プレイブックを強化する方法

1. 隠れた脆弱性(および実用的な露出)を明らかにする

レッドチームは、通常の脆弱性スキャンでは見逃される脆弱性を特定します。具体的には以下のものがあります。

- ファイアウォールの設定が誤っている。

- 安全でない API エンドポイント。

- パッチが適用されていない脆弱性のあるレガシー システム。

- Active Directory の衛生状態が弱い。

- パスワード管理方法が不十分です。

また、フィッシング、ソーシャルエンジニアリング、不注意なクリックなど、人間の弱点も探り、人々が警戒を怠ったときに攻撃者がどうやって抜け出すかを示します。

さらに重要なのは、実用的なリスク、つまり真の攻撃者が好む、簡単に手に入る脅威を発見できることです。これらは抽象的なリスクではなく、鍵のかかった扉、つまり漏洩した認証情報、忘れられた管理パネル、あるいはCEOの画面に貼り付けられたパスワードといった、鍵のかかった扉のようなものです。

レッドチームは、悪意のある人物が見つける前に、それらを見つけます。

2. プレイブックを検証し強化する

レッドチームの主な利点は、インシデント対応プレイブックのストレステストです。

- アナリストはステルス的な横方向の移動を検出していますか?

- SOC チームは異常なアラートを迅速にエスカレーションできますか?

- 承認のボトルネックにより封じ込めの決定が遅れているのでしょうか?

- プレッシャーの大きいインシデントでも通信プロトコルは機能しますか?

レッド チーム演習では、卓上演習では明らかにできないプロセスのギャップを浮き彫りにして、明確な答えが得られます。

3. 検出・監視能力の強化

レッドチームは、検知ロジックの盲点を明らかにします。防御側は、シグネチャベースのアラートから行動ベースの検知へと移行することを余儀なくされます。

例えば:

- シーイーエム 異常だが無害に見えるアクティビティを無視するルール。

- イベント・データ・レコーダー 高度な権限昇格手法が欠落している構成。

- ネットワークセグメント化またはジャンプサーバーに関する監視が不足しています。

これらの発見に対処することで、検出と対応の成熟度が大幅に向上します。

4. アナリストの信頼と意思決定の向上

レッドチームの演習では、アナリストに次のトレーニングを行います。

- 敵の微妙な戦術を認識する。

- プレッシャーの下で弱い信号を優先し、相関させます。

- 攻撃を断固として阻止し、修復します。

- 危機発生時にリスクを経営陣に明確に伝えます。

この実践的な経験により、教室でのトレーニングでは再現できない自信が生まれます。

5. セキュリティ意識の高い組織文化を構築する

レッドチームは、フィッシング攻撃やソーシャルエンジニアリング攻撃をシミュレーションすることで、従業員の意識を高めます。従業員は攻撃者が日常の行動をどのように悪用するかを学び、警戒を強めることで、全体的な防御体制を強化します。

6. 規制コンプライアンスのサポート

PCI DSS、ISO 27001、NIST CSFなどのフレームワークでは、積極的なセキュリティテストの実施が求められます。レッドチームレポートは、積極的な防御策を実証し、監査結果の向上と顧客からの信頼向上につながります。

7. 継続的な改善を可能にする

攻撃者は常に進化しています。レッドチーム演習は、インシデント対応プレイブック、検知ルール、セキュリティワークフローを定期的に更新します。この継続的な改善ループにより、組織は新たな脅威に常に先手を打つことができます。

8. ビジネスの回復力と評判を強化する

レッドチーム演習の最大のメリットは、侵害の影響を軽減し、組織のレジリエンス(回復力)を高めることです。クライアント、パートナー、そして規制当局は、コンプライアンスチェックリストだけでなく、実際の攻撃手法に対してセキュリティがテストされていることを確信し、信頼を得ることができます。

レッドチーム演習の手順

1. 計画

すべての演習は明確なスコープ設定から始まります。目標、テスト対象システム、エンゲージメントルール、そして成功基準が定義されます。これにより、安全性、集中力、そして有意義な成果が確保されます。

2. 偵察

レッドチーム演習における偵察活動は、外部資産のスキャンだけにとどまりません。ブラックボックステストでない限り、顧客から提供される内部データから開始されます。

- レッドチームのリーダーは、安全な計画を立てるためにネットワーク図とシステムの詳細を収集します。

- ビジネスに不可欠なシステムは事前に定義され、範囲外としてマークされます。

- チームが探しているのは、 実用的な暴露 人、プロセス、テクノロジー全般にわたります。

- このフェーズで得られる洞察は、ユーザーの行動や、重要度の低いサービスをサポートしているシステムに基づいて、フィッシングや水飲み場型攻撃などの標的型攻撃を巧みに作成するのに役立ちます。

目標は、コア業務を危険にさらすことなく、攻撃者が取る可能性のある現実的な経路をマッピングすることです。

3. 搾取

偵察情報を活用して、チームは次のような攻撃を実行します。

- 資格情報を盗むためのフィッシング。

- Web アプリの脆弱性を悪用する。

- 永続性を得るためにマルウェアを展開する。

彼らの目的は、防御を突破し、気付かれずに権限を昇格することです。

4. 搾取後

ここで、チームは:

- ネットワーク上を横方向に移動します。

- 機密システムまたはデータにアクセスします。

- 権限昇格を試みます。

- アクセスを維持するための永続化メソッドをテストします。

これは、検出されない場合に実際の攻撃者が達成できる完全な影響をシミュレートします。

5. 報告と報告

調査結果は詳細に文書化されています。レポートには以下の内容が含まれます。

- 脆弱性が悪用されました。

- 攻撃経路と使用される手法。

- 検出と対応のギャップが観察されました。

- 即時の修正と戦略的な改善のための推奨事項。

報告セッションにより、セキュリティ、IT、および経営幹部の各チームがこれらの洞察を明確に理解し、次のステップについて一致することができます。

レッドチーム対ブルーチーム:協力の必要性

| 側面 |

レッドチーム |

ブルーチーム |

| 集中 | 現実の敵の攻撃的な模倣 | 防御監視と対応 |

| 客観的 | 弱点を特定し、テストの準備状況を確認する | システムを保護し、脅威を検出し、攻撃を軽減する |

| アプローチ | ステルス性、創造性、適応力 | 可視性、制御、構造化されたワークフロー |

| Outcome | セキュリティ強化のための勧告 | 積極的な防御と対応の実行 |

どちらも不可欠です。レッドチームは弱点を発見し、ブルーチームはそれを修復します。両者の連携により、攻撃者が侵入するのがますます困難になるセキュリティ体制が構築されます。

インシデント対応計画サービスへのレッドチーム演習の統合

単独のレッドチーム演習は戦術的な洞察を提供します。体系化されたインシデント対応計画サービスとの統合により、以下のことが保証されます。

- 演習はビジネスに不可欠なリスクに合わせて行われます。

- 調査結果はプレイブックの更新に直接反映されます。

- フォローアップのテーブルトップセッションでは、新しいワークフローを検証します。

- 具体的なセキュリティの成熟度を実証するために、改善が追跡されます。

この統合により、プレイブックは静的なコンプライアンス ドキュメントではなく、生きた進化する戦略に変わります。

結論:NetWitnessレッドチームサービス – サイバーセキュリティ防御パートナー

攻撃者は日々革新を続け、防御側もそれに追いつかなければなりません。レッドチーム演習は高度なテストだけではありません。「弊社は準拠していますか?” を確実にする私たちは本当の敵に対抗する準備ができているでしょうか?レッドチーム演習を組織に組み込む インシデント対応計画サービス 攻撃を受けても自信を持って断固とした行動をとるためのプレイブックを構築します。

NetWitnessレッドチームサービスは、表面的なテストにとどまりません。当社のスペシャリストは、長年にわたる攻撃セキュリティの専門知識と最先端の攻撃シミュレーション技術を組み合わせ、現実的で包括的な評価を提供します。攻撃者が悪用する可能性のある脆弱性を特定し、強化します。 脅威の検出と対応 ワークフローを改善し、全体的なセキュリティ体制を改善します。

NetWitnessとの提携は、実用的な洞察、測定可能な改善、そして進化する脅威に対するレジリエンス(回復力)の獲得につながります。レッドチームサービスへの投資は、サイバーセキュリティへのアプローチを、事後対応型の被害抑制からプロアクティブな脅威防御へと変革し、組織が次に何が起きても備えられるよう万全な態勢を整えます。

よくある質問(FAQ)

1. サイバーセキュリティにおけるレッドチーム演習とは何ですか?

あ レッドチーム サイバーセキュリティ演習では、現実世界のサイバー攻撃をシミュレートし、組織のセキュリティ対策の有効性を評価し、脆弱性を特定します。実際の攻撃者の戦術、手法、手順を模倣し、現実的な攻撃状況下で技術的なセキュリティ対策と人的対応の両方をテストします。

2. レッド チーム演習と侵入テストの違いは何ですか?

レッドチーム演習では、組織全体のセキュリティ体制をテストする包括的な敵対的シミュレーションを実施します。一方、侵入テストでは、主に技術的な脆弱性の特定に焦点を当てます。レッドチーム演習では、技術的なセキュリティ対策に加え、人的要因、通信プロトコル、インシデント対応能力を評価することで、実際の攻撃シナリオをより現実的に評価します。

3. レッド チーム演習を実施するための主な手順は何ですか?

主なステップには、計画と範囲の定義、偵察と情報収集、特定された脆弱性の悪用、ラテラルムーブメントや権限昇格といった悪用後の活動、そして実用的な修復推奨事項を含む包括的なレポート作成が含まれます。各フェーズは、制御された状態を維持しながら、実際の攻撃手法を反映しています。

4. パープル チーム演習とは何ですか? また、どのように位置づけられますか?

パープルチーム演習は、レッドチームとブルーチームのアプローチを組み合わせ、協力的なセキュリティ強化を実現します。パープルチームは、攻撃側と防御側のセキュリティ専門家間でリアルタイムの知識共有を可能にし、統合された攻撃シミュレーションと防御強化活動を通じて、学習と改善の成果を最大化することで、包括的なセキュリティ強化を実現します。

5. レッド チーム演習のチェックリストには何を含めるべきですか?

包括的なレッド チーム演習チェックリストには、目標の定義と範囲の確立、偵察および情報収集の手順、攻撃シミュレーションの計画、脆弱性の悪用方法、悪用後の活動、包括的な文書化要件、利害関係者のコミュニケーション プロトコル、特定されたセキュリティ ギャップに対する優先順位付けされた修復推奨事項を含む詳細なレポートが含まれている必要があります。