サイバー攻撃者がどのように戦術を進化させ、攻撃者が特権をエスカレートさせ、永続性を確立し、ステルス性のあるコマンド・アンド・コントロール(C2)チャネルを維持するために使用する複雑なテクニックを発見してください。ウェブシェルから洗練されたポストエクスプロイトフレームワークまで、最新の脅威行為者の戦略と防御者が先手を打つ方法について洞察を深めてください。サイバーセキュリティの専門家であれ、愛好家であれ、現代のサイバー脅威を深く掘り下げたこの本は必読です。

詳しくは ブログ をご覧ください。

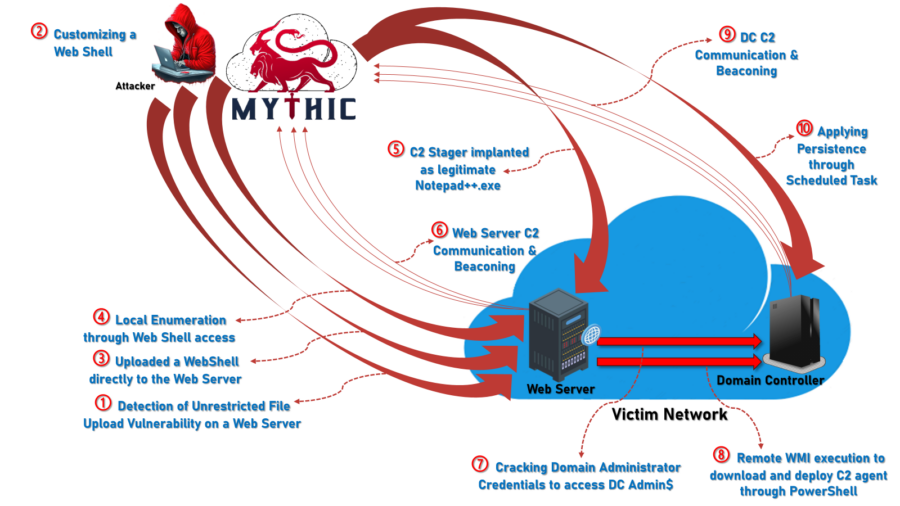

図1:攻撃の概要